5.5. Вопросы защиты информации в сетях G-PON

Основной особенностью всех PON сетей является то, что нисходящий поток достигает все оптические сетевые блоки (ONU), подключенные к сети. Злоумышленник после некоторых манипуляций с перепрограммированием ONU может добиться того, что будет получать информацию, адресованную другим пользователям. Система безопасности PON сетей как раз должна уметь противостоять такого рода угрозам, как «прослушивание». Конечно, существуют и другие специфические виды угроз, но они не будут рассматриваться в этой главе, так как требуют больших затрат и, следовательно, мало применимы.

Другая особенность сети PON состоит в том, что пользователь одного ONU никаким образом не может получить передаваемую информацию пользователем другого ONU. Это обстоятельство позволяет передавать в восходящем потоке шифро-ключи и другую важную информацию без необходимости предварительного шифрования этих данных.

Основной алгоритм шифрования, использующийся в технологии G-PON - это расширенный стандарт криптозащиты (AES - Advanced Encryption Standard). Этот алгоритм шифрования относится к виду так называемых блочных кодов, который обрабатывает блоки данных длинной 16 байт. Данный алгоритм поддерживает длину шифр-ключа в 128, 192 и 256 битов.

Стандарт AES поддерживает несколько режимов шифрования данных, однако в технологии G-PON используется только один из них. Он получил название «шифрование со счётчиком» Counter Mode (CTR). Шифратор создает поток, состоящий из 16 байтных псевдослучайных шифроблоков. По заданному алгоритму шифроблоки взаимодействуют с входной нешифрованной информацией в результате чего на выходе получается зашифрованная информационная последовательность. Па приемной стороне происходит обратная операция, в которой участвуют те же самые шифроблоки и зашифрованная информационная последовательность. В результате получается исходная нешифрованная информационная последовательность. В технологии G-PON

стандартным ключом является ключ длиной 128 битов, хотя могут поддерживаться и ключи большей длины.

В технологии «шифрование со счётчиком» Counter mode (CTR) используется синхронный крипто-счетчик, который является общим как для оптического линейного окончания (OLT), так и для оптического сетевого блока (ONU). Крипто-счетчик имеет длину 46 битов и состоит из 2х частей. Старшие 30 бит представляют собой межкадровый счетчик (inter-frame counter), а младшие 16 бит внутрикадровый счетчик (intra-frame counter).

Внутрикадровый счетчик обнуляется в начале нисходящего кадра и увеличивается после каждых четырех байт. Например, при скорости 1.244 Гбит/с счетчик будет принимать значения от 0 до 4859.

Межкадровый счетчик аналогичен счетчику сверхциклов, который располагается в поле Ident PCBd блока. Оптический сетевой блок (ONU) осуществляет синхронизацию локального счетчика и, следовательно, имеет возможность исправлять ошибки, возникающие в этом поле.

Начала блоков, содержащих псевдослучайную шифропоследовательньсть, выравниваются по положению с началом блока полезной нагрузки. В случае, если в блоке полезной нагрузки располагается ATM трафик, в результате выполнения операции «исключающее или» (XOR) зашифрованными оказывается 48 байт исходной полезной информации. Как известно, ATM ячейка имеет длину 53 байта, а 48 байт, о которых речь шла выше, соответствуют 3-м целым блокам шифропоследовательности. В результате операции «исключающего или» мы и получаем, что 48 байт информации становятся зашифрованной.

В случае, если полезная нагрузка представлена в виде GEM фрагментов, шифруется вся информация блока полезной нагрузки за исключением заголовка Port-ID. Так как количество СЕМ фрагментов не соответствует целому числу блоков с шифропоследовательностью, то оставшаяся часть кодируется с помощью старших битов последнего блока с шифропоследовательностью, оставшаяся часть шифроблока отбрасывается.

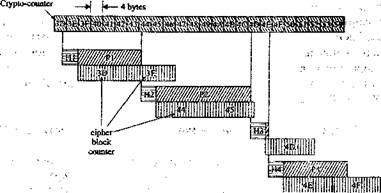

Надо отметить также, что крипто счетчик выравнивается с блоком GTC нисходящего потока, тогда как блоки с шифропоследовательностью выравниваются с блоком, переносящим информацию от пользователя. Это иллюстрирует рисунок 5.16.

Когда датаграмма отправляется OLT или принимается ONU, то в ней содержится информация о первом байте заголовка. В первом байте заголовка находится значение криптосчетчика. Для конкретной датаграммы это значение используется в качестве начального значения счетчика шифроблоков. Для последующих шифроблоков в той же датаграмме счетчик увеличивается на 1 для каждого последующего. Такая организация счетчиков приводит к тому, что значение счетчика

никогда не повторяется два раза. 46-ти битное значение блока криптосчетчика управляет 128 битами AES последовательности по следующему алгоритму. 46 бит повторяются 3 раза, в итоге получается 138 битная последовательность, 10 первых бит которой отбрасываются. Полученные 128 бит информации подвергаются обработке AES алгоритма, в результате чего получается случайная шифропоследо-вательность, которая потом взаимодействует с блоками данных.

Рисунок 5.16 Взаимосвязь между последовательностью криптосчетчика

и шифроблока

Рассмотрим вопрос обмена ключами в сети G-PON. Будем считать, что у нас имеется OLT и ONU, которые при взаимодействии используют либо Port-TD, либо VPI и готовы для обмена ключами. Как ONU, так и OLT используют специальные регистры, в которых содержится информация о ключах.

Процесс обмена ключами инициируется OLT. Со стороны OLT отправляется сообщение <запрос ключа> <key request_message> внутри канала PLOAM. Действие ONU на этот запрос заключается в создании, сохранении и отправки ключа OLT. GNU сохраняет у себя ключ в так называемом <теневом регистре> <shadow_key_register>. Поскольку длина PLOAM сообщения ограничена по длине, то ключ отправляется в 2х PLOAM сообщениях. Для увеличения надежности обе части шифроключа отправляются 3 раза. Все ключи или части этих ключей имеют параметр Key Index, таким образом на приемной стороне OLT имеет однозначную информацию какой ключ или какая часть ключа к нему пришла. Данный параметр - Keyjndex увеличивается для каждого следующего ключа, создаваемого ONU в ответ на запрос со стороны OLT.

Если OLT не удается принять какую-либо часть ключа во всех трех посылках, то OLT создает новое сообщение <key_request_message>, отправляемое на ONIJ. Если OLT в течении последующих трех раз так и не сможет получить шифроключ, то создается сообщение о потери синхронизации при передаче ключей.

Как только OLT удается получить шифроключ, он сразу же сохраняет его в своем <теневом регистре> <shadow keyregister>. После этого система готова к переключению ключами. OLT выбирает номер кадра, который в будущем будет обрабатываться новым ключем. Эта информация передается ONU в сообщении Key_switching_time. Это сообщение также передается на ONU три раза, последнему ее нужно только правильно получить, чтобы вовремя сменить ключ. В начале выбранного кадра OLT и ONU копируют содержимое <теневых регистров> в <активные регистры> active_key_register. В этом случае ONU и OLT начинают использовать новые ключи.